로그프레소는 2025년 북한 연계 APT 공격 사례를 분석한 회고 보고서를 발행했다. 라자루스, 김수키, APT37, 코니의 캠페인 전개 방식과 침투·정찰·C2 운용 특성을 정리하고, 공공·금융·기업을 겨냥한 신뢰 기반 유도형 공격과 장기 잠복형 운영 양상을 제시했다. 단순 차단 중심 대응의 한계를 짚고, 행위 분석과 선제 대응 체계로의 전환 필요성을 강조했다.

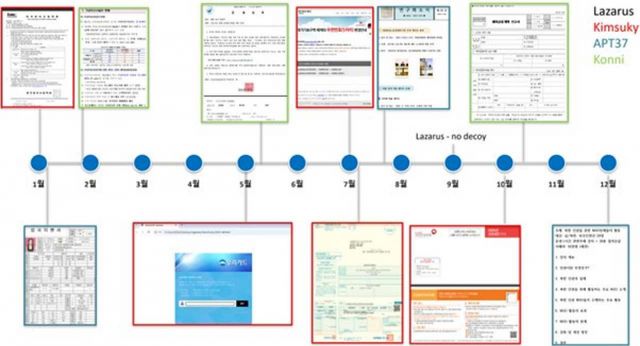

통합 보안 전문기업 로그프레소는 2025년 북한 연계 사이버 공격을 분석한 2025 북한 연계 APT 공격 분석 회고 보고서를 발행했다고 밝혔다. 보고서는 라자루스, 김수키, APT37, 코니 등 북한 연계 공격 그룹의 APT 사례를 기반으로 공격 캠페인 흐름과 기술적 특징을 분석하고, 공공기관과 금융권, 기업을 겨냥한 위협 양상 변화를 정리했다.

보고서는 2025년 공격의 특징으로 장기간 은밀한 정찰과 단계적 공격 실행을 중심으로 한 운영 방식을 제시했다. 악성코드를 즉시 실행하지 않고 C2 서버와 주기적으로 통신한 뒤 필요한 시점에만 모듈을 내려보내는 방식이 탐지 회피 수단으로 활용됐다고 분석했다.

문서와 파일을 이용한 실행 유도도 반복적으로 관찰된 사례로 포함됐다. 국방·북한 연구기관, 금융당국, 카드사, 보안기관, 글로벌 IT 기업 등을 사칭한 자료를 활용해 사용자의 실행을 유도하는 방식이 지속됐으며, 업무 절차와 보안 인식을 노리는 신뢰 기반 공격으로 분류했다. 보고서는 이런 공격이 중요 정보 유출과 경영 리스크로 이어질 수 있다고 지적했다.

공격 구조 측면에서는 자동화된 다단계 공격 흐름과 운영체제별 맞춤형 침투 방식이 공통적으로 나타났다고 분석했다. 특정 산업과 조직을 장기간 관찰한 뒤 표적을 선별하는 방식이 함께 확인됐고, 정상 시스템 도구 악용과 흔적 최소화로 탐지 회피가 강화되는 흐름도 포함됐다.

로그프레소는 이러한 변화가 단순 악성코드 차단 중심의 보안 체계만으로는 대응이 어렵다는 점을 시사한다고 밝혔다. 보고서는 공격 행위를 종합적으로 분석하고 선제적으로 대응할 수 있는 보안 운영 체계로의 전환 필요성을 제시했다.

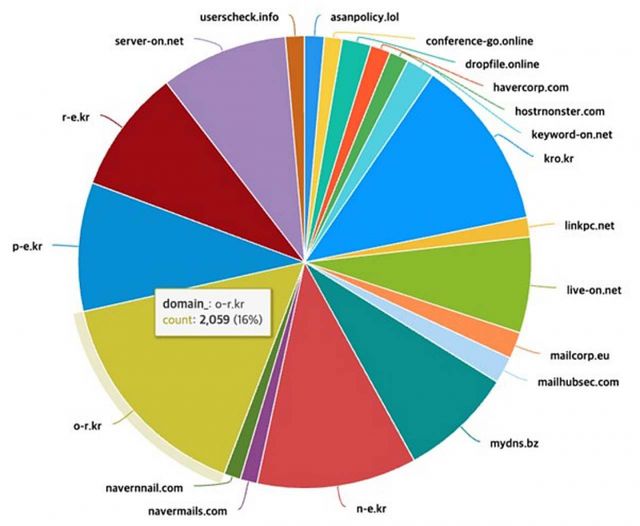

보고서 원문은 로그프레소 공식 홈페이지에서 확인할 수 있다. 로그프레소는 누적 침해 지표(IoC) 2,096억 건 이상, 개인정보 인텔리전스(PI) 5,257억 건 이상의 CTI 정보를 보유하고 있으며, 수집 정보를 자사 SIEM과 SOAR에 연동해 활용할 수 있도록 지원한다고 밝혔다.

hyundong.kim@weeklypost.kr

본 콘텐츠는 뉴스픽 파트너스에서 공유된 콘텐츠입니다.