단순한 기업 해킹을 넘어 SK그룹 전반으로 확산될 수 있는 공급망 리스크 가능성이 거론되면서 업계가 긴장하고 있다.

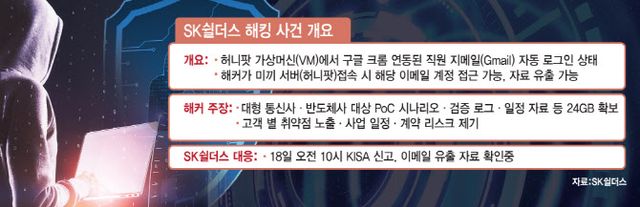

이번 사건은 해커조직 ‘블랙 슈란탁(Black Shrantac)’이 지난 14일 다크웹에 “SK쉴더스 내부 데이터 24GB를 확보했다”고 주장하며 촉발됐다. 이들은 일부 파일을 미끼로 공개한 뒤, 협상에 응하지 않으면 전체 자료를 단계적으로 유출하겠다고 위협하는 ‘이중 갈취(Double Extortion)’ 방식을 구사하는 것으로 알려졌다. 이 해커 그룹은 미국 침구류 제조업체 스탠다드 파이버(Standard Fiber), 세네갈 국세청(DGID) 등을 공격 대상으로 삼은 전례가 있다.

해커 측은 △통신·금융·제조·공공기관 고객 정보 및 요구사항 △내부 네트워크 구성 및 시스템 구조도 △인사·결제 등 기업 운영 데이터 △API 키 및 환경 설정 파일 △대형 통신사·반도체사 PoC(기능 검증) 테스트 자료 등을 확보했다고 주장했다.

|

“허니팟 가짜 데이터” 해명에서 “실제 문서 유출”로 급선회

논란이 확산되자 SK쉴더스는 초기에는 “허니팟(Honeypot·해커 유인용 가상 서버)에서 생성된 가짜 데이터”라고 해명했다. 그러나 내부 점검 결과, 일부 문서가 실제 업무에 사용된 자료로 확인되면서 입장을 수정했다.

SK쉴더스는 “허니팟용 가상머신(VM) 내 크롬 브라우저에 특정 직원의 개인 지메일 계정이 자동 로그인되어 있었고, 해당 메일함에 저장된 업무 문서가 유출됐다”고 설명했다.

허니팟은 공격자 유도를 목적으로 하는 가짜 환경이지만, 이 시스템에 개인 이메일이 연결된 상태에서는 외부 침입자가 직원 메일함을 그대로 열람할 수 있어 심각한 보안 허점이 될 수 있다.

현재 SK쉴더스는 문제된 이메일 계정과 연동된 문서 전반에 대한 전수조사 및 디지털 포렌식 분석을 진행 중이다.

SK 그룹 공급망까지 확산될 가능성 거론

SK(034730)쉴더스는 SK스퀘어(402340)가 2대 주주로 있는 기업으로, SK그룹 계열사를 비롯해 통신·금융·공공기관 등 다수 고객사의 네트워크 관제와 PoC(기능 검증), 보안 정책 수립 등을 수행하고 있다. 이에 따라 단일 기업 피해를 넘어 고객사 내부 시스템까지 연쇄적으로 침투될 가능성이 제기된다.

보안 업계에 따르면 보안 솔루션 기업 해킹 시 △응용프로그램인터페이스(API)키 유출에 따른 원격 침투 △관제 정책 분석을 통한 탐지 우회 △장비 업데이트 경로를 활용한 공급망 공격 등이 발생할 수 있다.

김승주 고려대 정보보호대학원 교수는 “SK쉴더스는 SK그룹 계열사 보안관제도 담당해왔기 때문에 공격이 그룹 전체 또는 협력사로 확산될 위험을 배제할 수 없다”고 말했다.

현재 KISA와 관계기관도 해커 측 주장에 대한 진위 분석에 착수했으며, SK그룹 차원의 보안 거버넌스 점검 및 공급망 리스크 대응 논의가 이뤄지고 있는 것으로 전해졌다.

보안업계 관계자는 “보안기업조차 개인 이메일 계정이 내부 유출 경로가 됐다는 점은 매우 이례적”이라며 “이번 사건은 국내 기업 보안 신뢰 체계 전반에 대한 경고 사례로 기록될 수 있다”고 지적했다.

Copyright ⓒ 이데일리 무단 전재 및 재배포 금지

본 콘텐츠는 뉴스픽 파트너스에서 공유된 콘텐츠입니다.