정부가 최근의 SK텔레콤 해킹 사태를 계기로 취약점 탐지 훈련 방식을 개편했다. 보안장비의 취약점 탐지 가능 여부를 점검하는 방식이었다면 외부 침투 경로가 되는 취약점이 있는지 점검으로 바꿔 선제적 예방에 나선다는 방침이다.

뉴시스 보도에 따르면, 과학기술정보통신부는 한국인터넷진흥원(KISA)과 18일 진행한 상반기 사이버 위기 대응 모의훈련 강평회에서 이같은 내용을 공유했다.

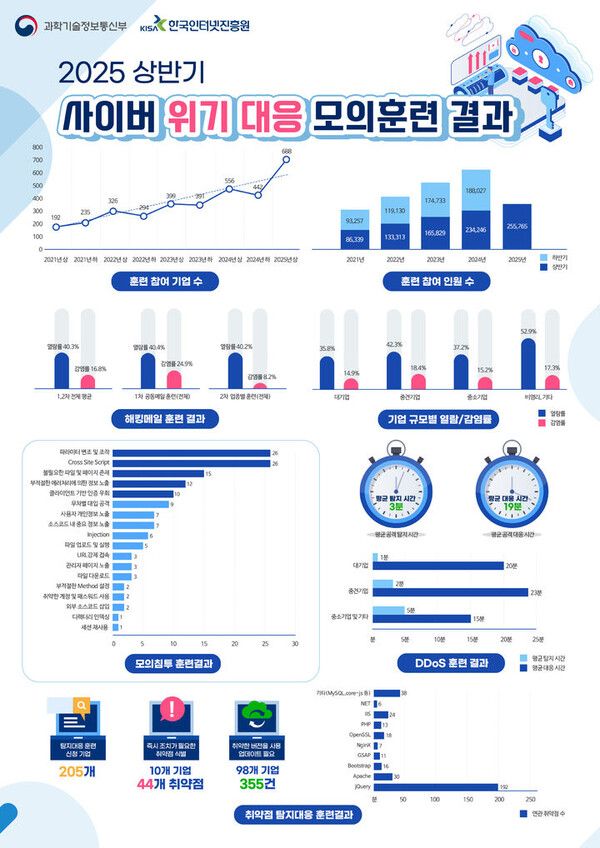

모의훈련은 지난달 중순부터 2주간 진행했다. 688개 기업, 25만5765명이 훈련에 참여하여 역대 최다 참여 기업 및 참여인원을 기록했다.

훈련은 ▲해킹메일 발송(2회) ▲분산 서비스 거부 공격 훈련(DDos, 디도스) 공격 대응(최대 20Gbps) ▲웹사이트 모의침투 ▲취약점 탐지 등으로 진행했다.

우선 해킹메일 대응 훈련에서는 생성형 인공지능(AI)을 활용해 실제같은 해킹 메일 과 훈련 시나리오로 진행했다.

감염률은 재참여 기업(16.2%)이 신규 참여기업(18.5%) 대비 낮은 것으로 나타났다. 반복적인 모의훈련 참여가 임직원의 보안 인식을 제고하고 해킹 메일에 대한 대응력을 향상시킬 수 있다는 것이 확인됐다.

참여기업이 신청한 시스템을 대상으로 디도스 트래픽을 발송해 이를 탐지하고 대응하는 시간을 점검하는 훈련을 진행한 결과 평균 탐지 시간은 3분, 대응 시간은 19분으로 나타났다.

규모가 작은 기업보다 큰 기업이, 신규 참여기업보다 반복 참여한 기업이 공격을 빠르게 탐지했으며, 분산 서비스 공격 대응에 어려움을 겪는 중소·영세 기업에는 ‘사이버대피소’ 이용을 안내하였다.

모의침투 훈련에서는 주요 해킹 사례에서 사용되는 20여 가지 공격기법에 대한 취약 여부를 확인했다. 그 결과 발견된 42개 기업 누리집의 총 140개의 취약점(평균 3.3개)을 확인했다.

정부는 업별 결과 보고서, 취약점 진단 가이드 등을 제공하고 오는 8월 이행점검을 진행할 예정이다.

홈페이지 등 외부에서 접근이 가능한 대외서비스 운영 서버에 대해 보안 취약점 및 잠재적인 위험이 있는지 점검하는 취약점 탐지 훈련은 이번에 방식을 개편했다.

SK텔레콤 해킹 사태를 계기로 선제적인 침해사고 예방의 중요성이 커진 만큼, 최초 침입 경로가 되는 취약 지점을 사전에 발견하고 조치할 수 있는 방식으로 바꿨다.

훈련 결과 총 205개 기업 중 10개 기업에서 긴급하게 조치할 필요가 있는 취약점 44개가 발견됐고 98개 기업에서 취약한 버전의 운영체제 사용 등의 조치 필요 사항이 355건 확인됐다.

정부는 조치 방안을 안내하고 향후 조치 이행 상황을 점검할 예정이다.

최우혁 과기정통부 정보보호네트워크정책관은 "침해사고는 기업 규모를 막론하고 발생할 수 있으므로 모의훈련을 통해 지속적으로 정보보호 체계를 점검하고 보안 인식을 제고하는게 중요하다"며 "갈수록 지능화되고 고도화되는 침해사고에 대비해 모의훈련의 질적 수준을 강화하고 반복적인 훈련 참여를 유도하는 등 기업들이 침해사고 대응 역량을 강화할 수 있도록 적극 지원하겠다"고 말했다.

Copyright ⓒ 모두서치 무단 전재 및 재배포 금지

본 콘텐츠는 뉴스픽 파트너스에서 공유된 콘텐츠입니다.