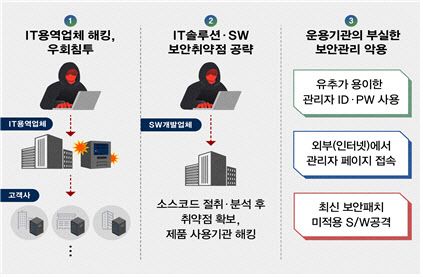

북한 해킹조직의 소프트웨어 공급망 공격은 3가지 유형으로 이뤄진 것으로 국정원은 파악했다. 해킹은 △IT용역업체 해킹을 통한 기관·기업 우회 침투 △IT솔루션·소프트웨어(S/W) 취약점을 악용한 침투 △보안관리 허점을 노린 해킹 등이다.

|

우선 국정원은 고객사 접속 권한이 있는 IT 용역업체를 상대로 주의를 당부했다. 국가기관ㆍ기업의 보안체계가 잘 갖춰져 있더라도 IT 용역업체의 보안이 취약하면 피해에 고스란히 노출될 수 밖에 없기 때문이다. 실제로 북한 해킹조직은 지난해 10월 지자체 전산망 유지관리 업체인 A사 직원 이메일을 해킹, 메일 내 보관 중이던 서버 접속계정을 탈취한 후 지자체 전산망 원격관리 서버에 무단 접속했다. 이를 통해 행정자료 절취를 시도했다.

IT솔루션과 S/W 취약점을 악용한 침투 사례도 있다. 북한 해킹조직은 이번 달 방산협력업체 D사의 전자결재ㆍ의사소통용 ‘그룹웨어’의 보안상 허점을 악용해 악성코드를 설치, 직원 이메일 및 네트워크 구성도 등 내부자료 절취를 시도했다. 이 같은 해킹 공격은 단 한번의 시도에도 대량의 내부 정보 유출로 이어질 수 있다. 이를 사전에 막기 위해 S/W 보안패치, 인터넷을 통한 관리자계정 접속 금지, 주기적인 취약점 점검 등이 필요하다고 국정원은 당부했다.

아울러 국정원은 ‘유추하기 쉬운 초기 패스워드 사용’, ‘부주의에 의한 해킹메일 열람’ 등 기관ㆍ기업의 부실한 보안관리도 주의해야 한다고 강조했다. 지난달에는 북한 해킹조직은 모바일 신분 확인업체인 E사의 관리자 페이지를 인터넷을 통해 쉽게 접속할 수 있는 점을 노려, 보안검색엔진 등을 활용해 관리자 권한으로 무단 접속한 사례도 있다.

이 같은 북한 해킹조직 등 사이버위협세력의 해킹 피해 차단을 위한 자세한 위협정보와 보안권고문은 국가사이버안보센터 홈페이지ㆍKCTI(사이버위협정보공유시스템) 등을 통해 확인할 수 있다.

윤오준 국정원 3차장은 “S/W 공급망 공격은 광범위한 피해로 이어질 수 있어 IT 공급자와 사용자 모두 경각심을 가져야 한다”고 말했다.

윤 차장은 이어 “정부 차원에서도 지난해 9월 가동한 정부합동 공급망 보안 태스크포스(T/F)를 통해 2027년까지 S/W 공급망 보안체계를 제도화하는 등 공급망 보안 선진화를 위해 노력할 것”이라고 덧붙였다.

Copyright ⓒ 이데일리 무단 전재 및 재배포 금지

본 콘텐츠는 뉴스픽 파트너스에서 공유된 콘텐츠입니다.